北京三个程序员信息技术有限公司

北京三个程序员信息技术有限公司

PHP安全编码——书写安全的代码

14、不安全的代码引起的缓冲区溢出问题

2024-07-10

缓冲区溢出(Buffer Overflow)是一种常见的安全漏洞,攻击者通过向程序的缓冲区写入超出其容量的数据,从而覆盖相邻内存区域中的数据。这类安全问题可能导致攻击者执行任意代码、访问敏感数据或破坏系统稳定性。本文将介绍缓冲区溢出的背景知识,提供一些相关的安全问题示例,并讨论如何防范这些问题。

提问

问题1:什么是缓冲区溢出?

问题2:攻击者如何利用缓冲区溢出漏洞进行攻击?

问题3:列举两种防范缓冲区溢出的方法。

课程单元

1. 背景知识介绍

2. 示例一:简单的字符串复制

3. 示例二:文件读取操作

4. 示例三:不安全的数组操作

5. 如何防范

6. 深入学习

1、背景知识介绍

缓冲区溢出是指程序在向缓冲区写入数据时,超出了缓冲区的容量,导致相邻内存区域的数据被覆盖。这种情况通常发生在C和C++等语言中,但在其他语言中也可能出现。缓冲区溢出可能被攻击者利用来覆盖内存中的重要数据,从而执行任意代码、访问敏感信息或导致程序崩溃。

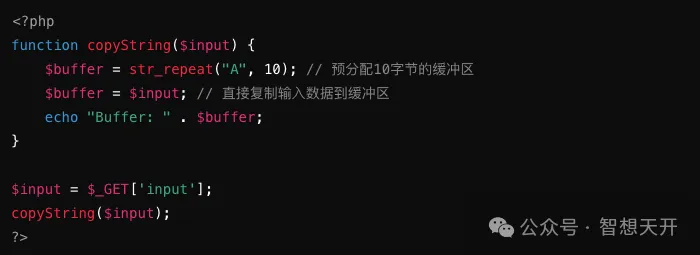

2、示例一:简单的字符串复制

有问题的代码示例

攻击者可以通过传递一个超长字符串来溢出缓冲区。例如,攻击者可以使用这样的URL:

http://example.com/vulnerable.php?input=AAAAAAAAAAAAAAAAAAAAAAAA

通过传递超长字符串覆盖了缓冲区,可能导致内存中的其他重要数据被覆盖。

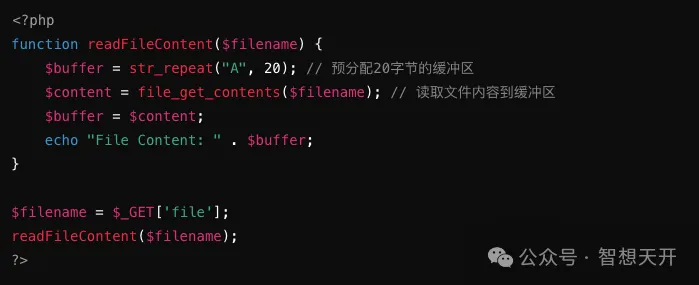

3、示例二:文件读取操作

有问题的代码示例

攻击者可以通过传递一个文件路径来溢出缓冲区。例如,攻击者可以使用这样的URL:http://example.com/vulnerable.php?file=/etc/passwd。通过读取大文件的内容覆盖了缓冲区,可能导致内存中的其他重要数据被覆盖。

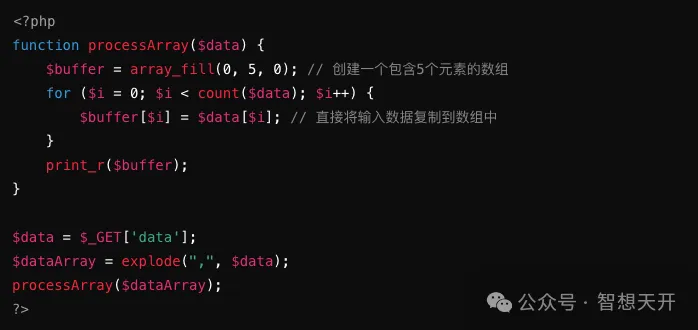

4、示例三:不安全的数组操作

有问题的代码示例

攻击者可以通过传递一个超长数组来溢出缓冲区。例如,攻击者可以使用这样的URL:http://example.com/vulnerable.php?data=1,2,3,4,5,6,7,8,9。攻击者通过传递超长数组覆盖了缓冲区,可能导致内存中的其他重要数据被覆盖。

5、如何防范

5.1. 修复示例一:简单的字符串复制

修复后的安全代码:

修复后的代码,通过检查输入数据的长度,防止了超长字符串覆盖缓冲区,避免了缓冲区溢出。

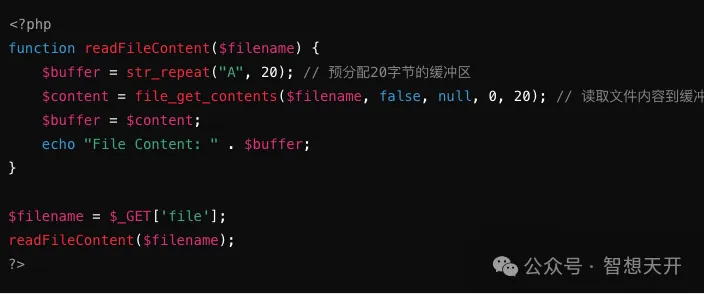

5.2. 修复示例二:文件读取操作

修复后的安全代码:

修复后的代码,通过限制读取文件的长度,防止了超长文件内容覆盖缓冲区,避免了缓冲区溢出。

5.3. 修复示例三:不安全的数组操作

修复后的安全代码:

修复后的代码,通过检查输入数据的长度,防止了超长数组覆盖缓冲区,避免了缓冲区溢出。

6、深入学习

输入验证和边界检查:在处理外部输入时,始终进行输入验证和边界检查,确保数据不会超出预期范围。

安全编码实践:了解和遵循安全编码的最佳实践,如使用安全函数替代不安全函数。

使用安全库和框架:选择使用经过安全审查的库和框架,它们通常会有更好的防护措施。

深度学习安全性:阅读OWASP指南,了解更多关于缓冲区溢出和其他安全问题的详细信息。

关注我们,获取更多资讯