北京三个程序员信息技术有限公司

北京三个程序员信息技术有限公司

PHP安全编码——书写安全的代码

12、不安全的直接对象引用

2024-07-08

不安全的直接对象引用(Insecure Direct Object Reference, IDOR)是一种常见的安全漏洞,攻击者通过直接访问未经授权的对象(如文件、数据库记录等)来获取敏感信息或执行未授权操作。本文将介绍不安全的直接对象引用的背景知识,提供一些相关的安全性问题示例,并讨论如何防范这些问题。

提问

问题1:什么是不安全的直接对象引用(IDOR)?

问题2:如何利用不安全的直接对象引用漏洞进行攻击?

问题3:列举两种防范不安全的直接对象引用的方法。

课程单元

1. 背景知识介绍

2. 示例一:用户资料泄露

3. 示例二:订单信息篡改

4. 示例三:文件下载漏洞

5. 如何防范

6. 深入学习

1、背景知识介绍

不安全的直接对象引用(IDOR)是指应用程序直接使用用户提供的输入来访问对象,而没有进行充分的访问控制检查。攻击者可以通过修改这些输入来访问未经授权的资源或数据,导致信息泄露或数据篡改。IDOR漏洞的存在是由于开发人员没有正确地验证用户是否有权限访问特定资源。

2、示例一:用户资料泄露

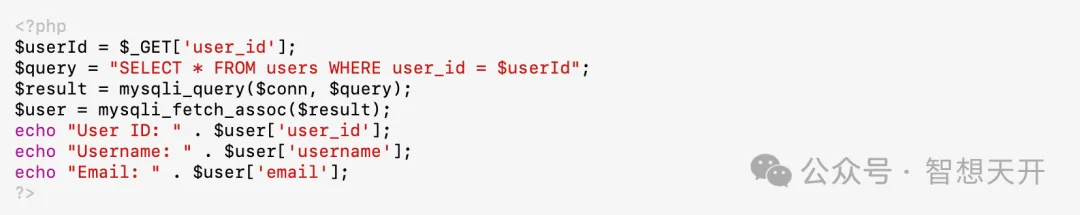

有问题的代码示例

攻击者可以通过修改URL中的user_id参数来访问其他用户的资料。例如,攻击者可以使用这样的URL:http://example.com/profile.php?user_id=2,通过修改user_id参数,直接访问并获取了用户ID为2的用户资料,导致信息泄露。

3、示例二:订单信息篡改

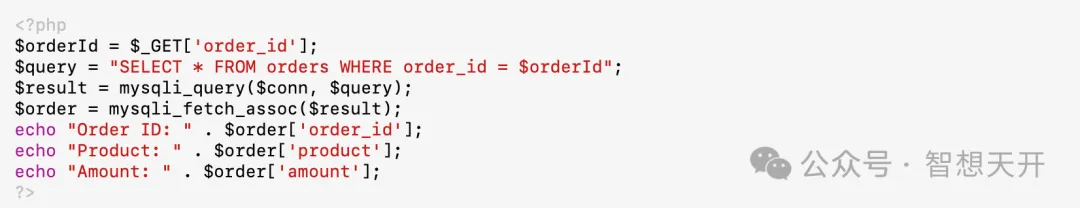

有问题的代码示例

攻击者可以通过修改URL中的order_id参数来查看或修改其他用户的订单信息。例如,攻击者可以使用这样的URL:http://example.com/order.php?order_id=10,通过修改order_id参数,直接访问并获取了订单ID为10的订单信息,导致敏感数据泄露。

4、示例三:文件下载漏洞

有问题的代码示例

攻击者可以通过修改URL中的file参数来下载任意文件。例如,攻击者可以使用这样的URL:http://example.com/download.php?file=../../../../etc/passwd,通过修改file参数,下载了服务器上的敏感文件/etc/passwd,导致信息泄露。

5、如何防范

5.1. 修复示例一:用户资料泄露

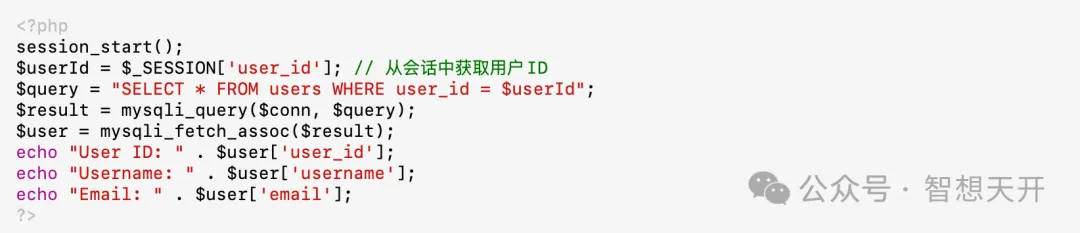

修复后的安全代码:

通过从会话中获取用户ID,确保用户只能访问自己的资料,防止了未经授权的访问。

5.2. 修复示例二:订单信息篡改

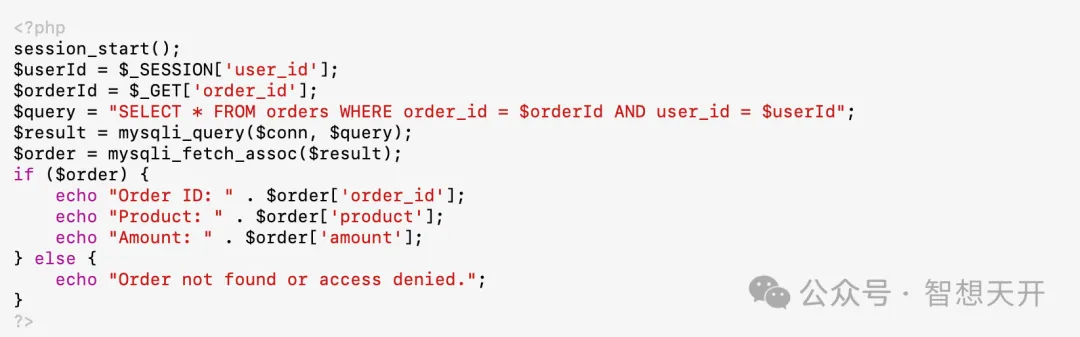

修复后的安全代码:

在查询订单信息时,增加用户ID的检查,确保用户只能访问自己的订单信息,防止了数据泄露和篡改。

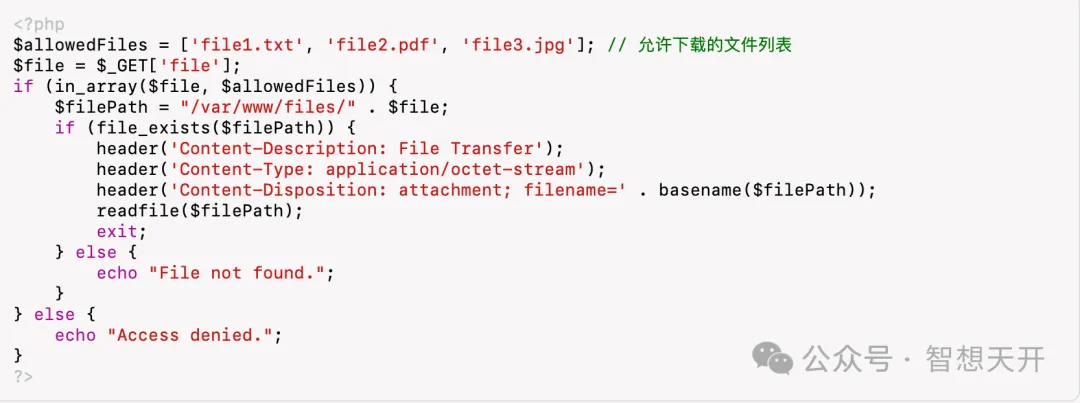

5.3. 修复示例三:文件下载漏洞

修复后的安全代码:

通过限定允许下载的文件列表,防止了用户通过修改参数下载任意文件,确保文件下载的安全性。

6、深入学习

访问控制模型:学习基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)等模型,了解如何实现细粒度的权限管理。

安全编码实践:了解和遵循安全编码的最佳实践,如输入验证、输出编码和最小权限原则。

安全框架和库:使用经过安全审查的框架和库,如OWASP的ESAPI,来帮助实现安全的访问控制。

深度学习安全性:阅读OWASP指南,了解更多关于不安全的直接对象引用和其他安全问题的详细信息。

关注我们,获取更多资讯