北京三个程序员信息技术有限公司

北京三个程序员信息技术有限公司

PHP安全编码——书写安全的代码

13、不安全代码引起的权限提升问题

2024-07-09

代码引起的权限提升(Privilege Escalation)是指攻击者利用程序中的漏洞或错误,在未授权的情况下获取更高权限的行为。这类安全问题可能导致攻击者获取管理员权限,访问敏感数据或执行未授权操作。本文将介绍权限提升的背景知识,提供一些相关的安全问题示例,并讨论如何防范这些问题。

提问

问题1:什么是代码引起的权限提升?

问题2:攻击者如何利用代码中的漏洞进行权限提升?

问题3:列举两种防范权限提升的方法。

课程单元

1. 背景知识介绍

2. 示例一:未验证用户输入

3. 示例二:硬编码的默认密码

4. 示例三:缺乏权限检查的功能

5. 如何防范

6. 深入学习

1、背景知识介绍

权限提升是指攻击者利用系统或应用程序中的漏洞,获取超过其授权范围的权限。权限提升通常分为两类:垂直权限提升和水平权限提升。垂直权限提升是指普通用户获取管理员权限,而水平权限提升是指普通用户获取其他普通用户的权限。这类漏洞通常存在于用户输入未正确验证、访问控制不严格或程序逻辑错误等情况下。

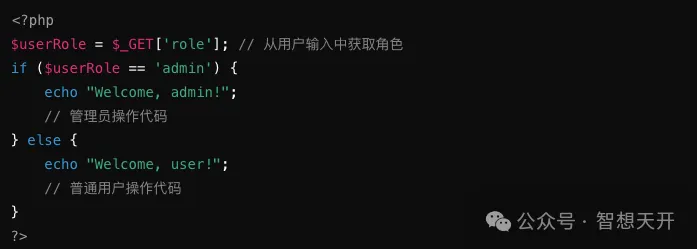

2、示例一:未验证用户输入

有问题的代码示例

攻击者可以通过修改URL中的role参数来提升权限。例如,攻击者可以使用这样的URL:http://example.com/dashboard.php?role=admin,通过修改role参数,将其角色提升为管理员,获得了管理员权限。

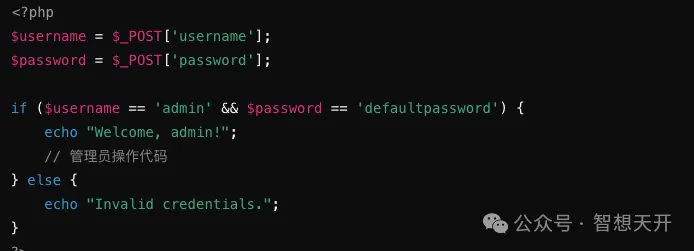

3、示例二:硬编码的默认密码

有问题的代码示例

攻击者可以使用硬编码的默认密码登录。例如,攻击者可以使用这样的方式:

POST /login.php

username=admin&password=defaultpassword

通过猜测或知道默认密码,成功登录为管理员,获得了管理员权限。

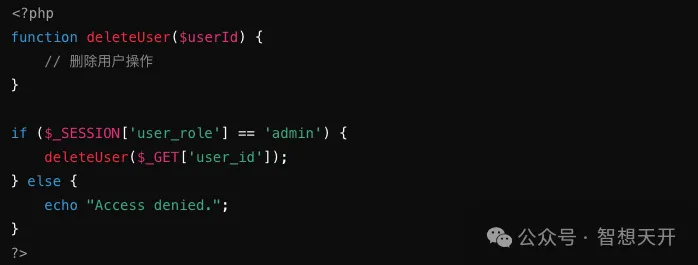

4、示例三:缺乏权限检查的功能

有问题的代码示例

攻击者可以通过直接调用缺乏权限检查的函数,执行了管理员才能执行的操作,删除用户。

5、如何防范

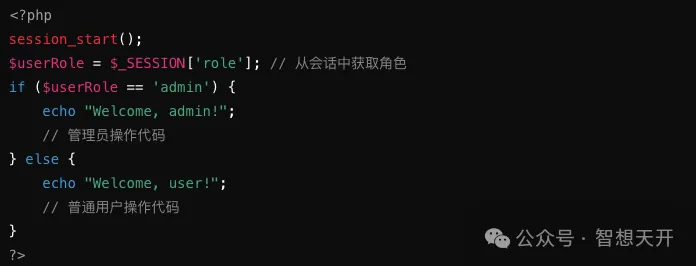

5.1. 修复示例一:未验证用户输入

修复后的安全代码:

通过从会话中获取用户角色,确保用户角色是经过验证的,防止了通过修改输入参数进行权限提升的攻击。

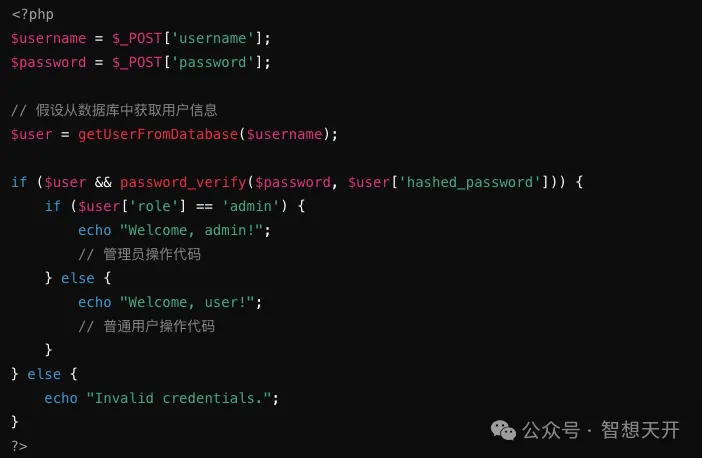

5.2. 修复示例二:硬编码的默认密码

修复后的安全代码:

通过从数据库中获取用户信息和使用安全的密码验证方法,防止了硬编码默认密码带来的权限提升风险。

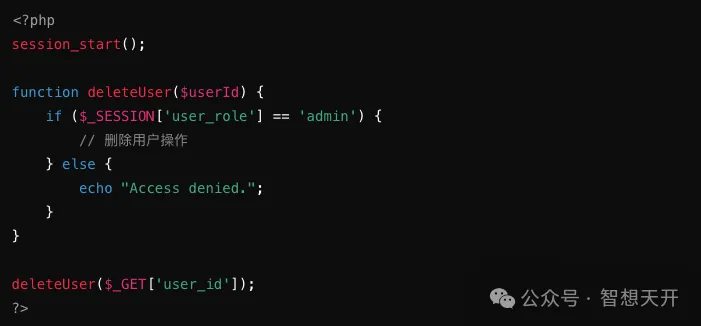

5.3. 修复示例三:缺乏权限检查的功能

修复后的安全代码:

在函数内部增加权限检查,确保只有管理员才能执行删除用户的操作,防止了通过直接调用函数进行的权限提升攻击。

6、深入学习

访问控制模型:学习基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)等模型,了解如何实现细粒度的权限管理。

安全编码实践:了解和遵循安全编码的最佳实践,如输入验证、输出编码和最小权限原则。

安全框架和库:使用经过安全审查的框架和库,如OWASP的ESAPI,来帮助实现安全的访问控制。

深度学习安全性:阅读OWASP指南,了解更多关于权限提升和其他安全问题的详细信息。

关注我们,获取更多资讯